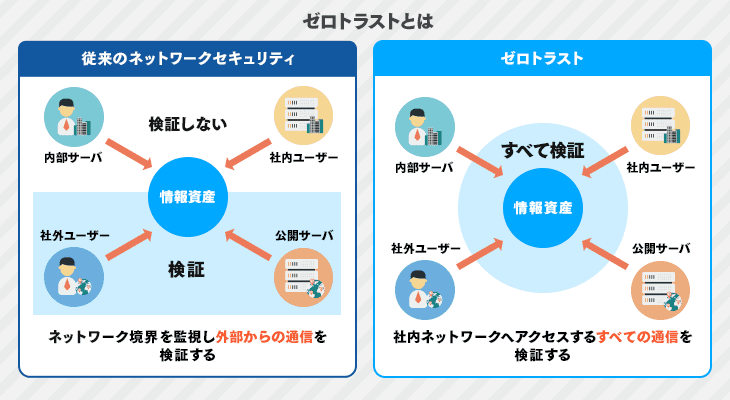

ゼロトラストとは

ゼロトラストは、セキュリティの新しいアプローチで、すべての通信を最初から疑うという考え方にもとづいています。

従来のセキュリティは、企業のネットワーク境界を守ることに重点を置いていましたが、ゼロトラストでは内部の通信も外部からの通信と同じように扱います。これは、社内でも社外でも、誰がネットワークにアクセスしても同じ厳格なセキュリティ検証を行うことを意味するのです。

例えば、従業員がオフィスからリモートで作業する場合でも、そのアクセスは外部からのアクセスと同じように検証されます。ゼロトラストは、内部者による脅威や複雑なサイバー攻撃に対しても、効果的な対策を提供しています。

ゼロトラストの考え方が注目されている背景

ゼロトラストの考え方が注目されている背景について解説します。

クラウドの普及

従来のセキュリティ対策では、保護すべき情報資産が内部ネットワークに存在していました。しかしクラウドの普及により、現在は保護すべき情報資産が外部ネットワーク内にも存在しています。その結果、内部と外部を境界でわける従来の考え方が通用しなくなりました。

そのため現在、クラウド上の情報資産を守るために、内部と外部の境界をなくしてセキュリティ対策を行うゼロトラストの考え方が注目されています。

テレワークの普及

新型コロナウイルスなどの影響でテレワークが普及したことも、ゼロトラストの考え方が注目されている理由の一つです。

テレワークでは、会社の端末を外部に持ち出したり、私用のパソコンを使って仕事をしたりと、外部と内部の境界が曖昧になっています。それにともないコンピュータウイルスの感染や情報漏えいのリスクが拡大しているため、ゼロトラストの考え方が注目されているのです。

モバイルデバイスの普及

スマートフォンやタブレットなどのモバイルデバイスがビジネスで広く利用されるようになり、従業員はいつでもどこでも作業ができるようになりました。

これにより、企業ネットワークへのアクセスポイントが増加し、セキュリティの脅威も多様化しています。ゼロトラストは、これらのデバイスからのアクセスも厳密に検証し、セキュリティリスクを管理するために注目されています。

ゼロトラスト・セキュリティを実現する7つの要素

ゼロトラスト・セキュリティを実現する7つの要素について解説します。

1.ネットワーク

ゼロトラストにおけるネットワークのセキュリティ対策は、次のとおりです。

- ■Secure Web Gateway(SWG)

- SWGとは、Webフィルタリングのことです。内部から外部にアクセスする際はもちろんのこと、外部から内部にアクセスする際もフィルタリングを実施してアクセス制御できます。

- ■Software Defined Perimeter(SDP)

- SDPは、条件を満たしたアクセスだけを通過させるセキュリティ対策です。条件を満たさないアクセスはブロックされます。

- ■インターネット分離

- インターネット分離は、違法かどうかを判断するのではなく、コンテンツ自体をネットワークから分離してマルウェアの侵入を防ぐ対策です。有害なサイトにアクセスしても画面が転送されるため、マルウェアの侵入を防止できます。

2.デバイス

ゼロトラストにおけるデバイスのセキュリティ対策は、次のとおりです。

- ■Endpoint Protection Platform(EPP)

- EPPは、マルウェアの侵入を防ぐ製品です。

- ■Endpoint Detection and Response(EDR)

- EDRは、マルウェア侵入後の対策を行う製品です。

- ■IT資産管理

- IT資産管理は、セキュリティを実施する際にどのような情報資産があるのか確認したいときに役立ちます。

- ■Mobile Device Management(MDM)

- MDMは、モバイルデバイスを管理する製品です。スマートフォンやタブレットをなくしたときにリモートでデータを削除したり、アプリケーションへの利用制限を設定したりできます。

3.データ

ゼロトラストにおいて、データのセキュリティ対策には、「外部ツールによる監視やアクセス制御などを行って、データの持ち出しや情報漏えいを防止する」などが考えられます。特に重要なデータには、特権IDを付与されたユーザーでもアクセスできない厳格な対策が必要です。

4.ID(アイデンティティ)

ゼロトラストにおけるID(アイデンティティ)のセキュリティ対策は、次のとおりです。

- ■アイデンティティー&アクセス管理(IAM)

- IAMは、社員の名前・部署などの情報を紐づけたIDデータベースと、アプリケーション・データの利用権限を記録したアクセスポリシーをもとに、ユーザー認証やアプリケーションへの利用許可を行います。

- ■多要素認証

- 多要素認証は、IDとパスワードとは別の認証方式を組み合わせてログイン認証を強化する対策です。

- ■統合ID管理

- 統合ID管理は、複数のサービスに設定されているIDやパスワードを一括管理します。

- ■特権ID管理

- 特権ID管理は、権限の強い特権IDの承認プロセスを厳格化する対策です。

5.ワークロード

ゼロトラストにおけるワークロードとは、簡単にいうと一連の処理をスムーズに終了させることです。該当するセキュリティ対策は次のとおりです。

- ■CSPM(Cloud Security Posture Management)

- CSPMは、IaaSやPaaSなどのクラウド基盤におけるセキュリティ設定に、ミスがないかチェックしてくれるソリューションです。使わないポートが開いていないか、パスワードのポリシーに間違いはないかといった脆弱性を発見してくれます。

- ■脆弱性管理

- 脆弱性管理は、CSPMと同じく、ソフトウェアの脆弱性を排除するための対策です。

6.可視化と分析

ゼロトラスト・セキュリティでは、セキュリティの内容を可視化する必要があります。攻撃を受けたときは、内容の検出や分析も必要です。 ゼロトラストにおける可視化と分析のセキュリティ対策は次のとおりです。

- ■CASB(Cloud Access Security Broker)

- CASBは、アクセスログをもとにクラウドの利用状況を可視化することで、不正なアクセスを検出する対策です。ユーザーごとに細かな権限を設定できます。

- ■統合ログ管理

- 統合ログ管理は、複数の環境に点在しているログを一元管理し、さまざまな脅威に備える対策です。

7.自動化

ゼロトラスト・セキュリティにおいて、有事の際にデバイスを隔離したり、脅威を排除したりできる自動化対策は欠かせません。セキュリティの自動化対策には、Security Orchestration, Automation, and Response(SOAR)が知られています。

SOARは、脅威の検知から対処までの一連の流れを自動化する対策です。脅威を検知してアラート警告を発信した後のさまざまな処理を自動化できます。ただし、まだまだ技術的に整備されておらず発展途上の領域です。

ゼロトラストのメリット

ゼロトラストには多くのメリットは、次のとおりです。

私物のデバイスでも気軽に使える

ゼロトラストでは、社員が私物のデバイスを使用しても、同じレベルのセキュリティ検証が行われます。これにより、リモートワークやBYOD(Bring Your Own Device)環境での柔軟な働き方が支援されるでしょう。

例えば、従業員が自宅で個人のタブレットを使用する場合でも、ゼロトラストではそのデバイスを安全にネットワークに接続できます。従来のセキュリティモデルでは不可能だったような柔軟な働き方が実現できるのです。

クラウドサービスを導入しやすくなる

ゼロトラストモデルを採用することで、企業はクラウドサービスへの移行を安心して行えます。すべてのアクセスが厳密に検証されるため、クラウドベースのアプリケーションやデータストレージを安全に利用できるでしょう。

セキュリティの設定が簡単になる

ゼロトラストでは、ユーザーやデバイスごとに細かくセキュリティポリシーを設定可能です。この結果、管理が簡単で、セキュリティチームの作業負担が軽減され、より効率的なセキュリティ管理の実現にもつながるでしょう。

ゼロトラストのデメリット

一方、ゼロトラストにはメリットのほかにも、いくつかのデメリットがあります。

環境構築と運用にコストと時間を要する

ゼロトラストのセキュリティ環境を構築するためには、既存のシステムの見直しや新しいツールの導入が必要です。これには多額の投資と時間がかかり、中小企業や予算が少ない企業では負担となることがあります。

ログイン認証の手間が発生する

ゼロトラストでは、すべてのアクセスに対して認証が必要になるため、ユーザーは頻繁にログイン認証を行う必要があります。これが作業の中断や効率の低下につながる可能性があるでしょう。

例えば、日常的に多くのアプリケーションやデータベースにアクセスする必要がある従業員は、頻繁な認証プロセスにより作業の中断や効率の低下を感じるかもしれません。

過度なセキュリティ対策は生産性や利便性の低下につながる

セキュリティ対策が厳しすぎると、ユーザーの業務の自由度が制限され、生産性や利便性が低下する可能性もあります。

例えば、クリエイティブな業務や緊急対応が必要な状況において、過度なセキュリティチェックは作業の流れを妨げ、結果的に生産性や利便性の低下につながるかもしれません。

ゼロトラストは「すべてを一度に導入する」のではなく、自社の課題や予算に合わせて必要な対策から段階的に整えることが重要です。無料診断で、優先すべき対策と製品候補を整理できます。

ゼロトラスト導入時の注意点

ゼロトラストは対象となる領域が幅広いのが特徴です。そのため、7つのうちどこから対応していくのか、中長期的な視点で計画的に進める必要があります。

また、ゼロトラストの導入理由やメリットを社員一人ひとりに説明し納得してもらうことも重要です。導入前と比較し、どのくらい業務が効率化されパフォーマンスが向上するのか、丁寧に説明しましょう。

ゼロトラストとは何かを理解し、自社セキュリティを見直そう

ゼロトラストとは、ネットワーク環境の内部と外部のいずれも信頼せず、情報資産を守るための対策を徹底する考え方です。クラウドやテレワークの普及が原因で注目されています。

ゼロトラスト・セキュリティはネットワークやデバイスなど、7つの要素で成り立っています。どこから対応するか明確化したり、社員にメリットを説明したりして、導入を成功させましょう。