DMZ(非武装地帯)とは

DMZ(非武装地帯)とは、一体どのような存在なのでしょうか。

ネットワーク上の緩衝地帯のこと

DMZとはDeMilitarized Zoneの略で、インターネット(Untrust)と組織内におけるプライベートネットワークであるイントラネット(Trust)の間に置かれるネットワーク領域のことです。インターネットは便利ですが、その分信頼性に欠けるネットワークです。一方、イントラネットは信頼性が高いものの、利便性は高くないでしょう。

DMZを活用すれば、両者をうまく緩衝し、信頼性を高めつつ利便性を享受することが可能です。

一般的に、DMZにはNAT(プライベートIPアドレスとグローバルIPアドレス間の変換を行う機能)の制限もかけられるため、グローバルIPではなくプライベートIPが割り振られます。また、DMZ内にロードバランサ(リクエストによるの負荷を複数のサーバに分散させ、処理の高速化を行う仕組み)を設置すれば、サーバ負荷の軽減にも繋がります。

内部ネットワークを保護する

DMZを設置することで、内部ネットワークの保護に繋がります。現代では各種サーバを外部に接続しないと仕事に支障をきたすケースも多いでしょう。

しかし、インターネット上に公開されているサーバに機密情報を置いた状態で、何も対策しないまま外部接続するのは危険です。不正アクセスに遭った場合に被害が広がりやすいという、セキュリティリスクがあるためです。

インターネットと内部ネットワークの間にDMZを設置すれば、そこで外部ネットワークとのやりとりが行われます。そして、DMZが内部ネットワークに接続する際にセキュリティ対策を施しておけば、内部ネットワークの保護が可能です。

DMZ領域には、一般的にWebサーバやメールサーバ、DNSサーバ、プロキシサーバなどが設置されます。

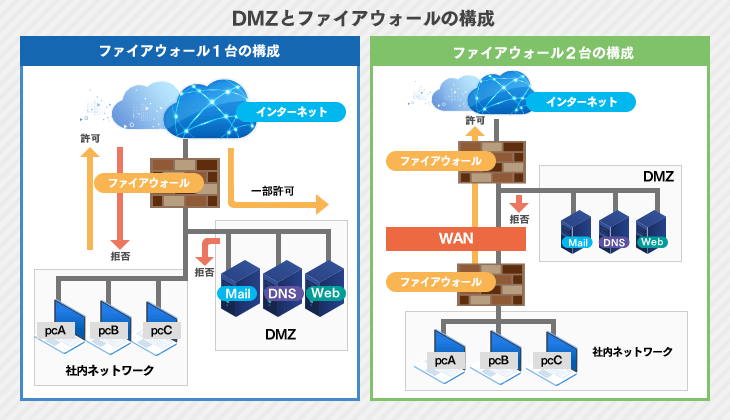

DMZとファイアウォールの構成

DMZの構成例は大まかに分けて2つあるため、それぞれについて解説します。

ファイアウォール1台の構成

まずはファイアウォール1台の構成例です。ファイアウォールが1台の場合、インターネットと内部ネットワークの間にファイアウォールを設置し、そこにDMZ専用インターフェイスを設けます。

- メリット

-

- ■購入および管理すべきファイアウォールが1台ですむ

- ■比較的容易に実装可能

- デメリット

-

- ■比較的容易に実装可能

- ■データベースサーバとWebサーバが分かれておらず、データベースが攻撃されやすくなる

- ■比較的容易に実装可能

- ■ネットワークアダプタを2つまでしか装着できない製品がある可能性あり

ファイアウォール2台の構成

ファイアウォールを2台設置する場合、DMZセグメントをファイアウォールで挟み込むことになります。データセンターなどWANを挟む際に構成されることが多い形です。

WANとは、Wide Area Networkの略であり、広い範囲のネットワークのことです。ネットワークやデバイスがクモの巣状に繋がっているインターネットもWANの1つになります。

- メリット

-

- ■データベースサーバとWebサーバが分かれているためセキュリティが高くなる

- ■Webサーバが他のネットワークから分離されていてサイトへの侵入を制限可能

- デメリット

-

- ■ファイアウォールを2台用意しなければならず、手間やコストがかかる

- ■内部ネットワークがWebサイト環境の稼働状況による影響を受ける可能性あり

ファイアウォールとDMZで可能なこと・不可能なこと

ファイアウォールとDMZによって実現できること・できないことについて解説します。

可能:サーバから内部ネットワークへの通信制御

ファイアウォールとDMZを構築すれば、サーバから内部ネットワークへの通信を制御できます。

サーバが乗っ取られると被害が大きいので、DMZセグメント内にWebサーバやデータベースサーバを設置するのが一般的です。そのため、万一Webサーバが乗っ取られた場合でも内部ネットワークへの侵入を防ぐことができるでしょう。

可能:サイバー攻撃や情報漏洩への対策

ファイアウォールとDMZを構築すれば、サイバー攻撃の一種である標的型攻撃や、データが盗まれるといった情報漏洩への対策になります。

DMZセグメント内にWebサーバを設置して内部ネットワークと隔離することで、標的型攻撃を受けた場合でも被害を最小化することができるでしょう。

また同様に内部・外部のネットワークからのアクセスを遮断することで、情報漏洩を防ぎます。社員による故意のデータ持ち出しや、サーバ管理者の不正も最小限にとどめられるでしょう。

不可能:内部ネットワークからのウイルス感染制御

ファイアウォールやDMZを構築した場合でも、内部ネットワークからのウイルス感染は防げません。

通常は、内部ネットワークからDMZへのアクセスは許可します。そのため、内部ネットワークがウイルスに感染している場合、通信網からDMZセグメント内もウイルスに感染してしまいます。

DMZは外部からの侵入には強いものの、内部感染には効力を発揮しにくいといえるでしょう。

不可能:連携サーバ同士の通信制御

ファイアウォールとDMZでは、連携しているサーバ同士の通信制御はできません。

そのため、公開サーバからTCP/UDPポート(クライアントとサーバ間で通信管理を行うために提供されるチャネル)を使って内部のネットワークに侵入できてしまいます。特に、公開サーバから内部の非公開サーバと連携し通信許可している場合に問題となるでしょう。

こういったケースにおいては、別途アンチウイルスソフトなどでセキュリティ対策を行う必要があります。

ファイアウォールとDMZ設計時のポイント

ファイアウォールとDMZを組み込む場合、どのように設計すればよいのでしょうか。両者の組み合わせによって防ぎきれない部分を鑑み、対策を施すことが重要です。

IDS/IPSを導入する

ネットワークセキュリティを設計する際には、IDS(侵入検知システム)やIPS(侵入防止システム)の導入を検討しましょう。ファイアウォールでは、パケット通信の制御は可能ですが、パケット自体に悪意あるかは認識できません。

IDSを導入しておけば、不正アクセスと思われるパケットを検知次第、システム管理者に通知されます。また、IPSは不正アクセスを検知するだけでなく、過去のシグネチャ(定義・記録されている異常パターンのこと)を参照して即座にアクセスを防御する機能も持っています。両者を組み合わせれば、ファイアウォールおよびDMZの弱みを補強できるでしょう。

WAFを導入する

ファイアウォールやIDS/IPS導入ではWebアプリケーション層からの侵入を許してしまう可能性があります。それを防ぐためには、WAFの導入が有効です。

WAFは「Webアプリケーションファイアウォール」のことで、Webアプリケーションの脆弱性を突いた攻撃を防いでくれます。アプリを開発するのが人間である以上、どうしても脆弱性が発生してしまう可能性があります。近年はWebアプリケーション層からの攻撃も多発しているため、WAFの導入は不可欠と言えるでしょう。

ファイアウォールとDMZの設計は、構成や運用方針によって効果が大きく変わります。

自社のネットワーク構成や守りたい情報に合わせて、適切なファイアウォールを検討することが重要です。

「自社に合うファイアウォール製品を診断してみたい」「どんな観点で選べばいいかわからない」という方向けの診断ページもあります。

簡単な質問に答えるだけで、最適なシステムを案内します。

無料で今すぐ利用できますので、下のリンクから診断を開始してください。

▶ファイアウォール製品 おすすめ比較・無料診断

ファイアウォールとDMZの関係を理解しセキュリティ向上へ

ファイアウォールとDMZの関係について解説しました。DMZを内部ネットワークと外部ネットワークの間に構築することにより、DMZセグメントから内部ネットワークへの侵入を防ぐことができます。

しかし、ファイアウォールとDMZだけでは防げないアクセスもあります。Webセキュリティを考える際には、さまざまな層からのアクセスを想定し、必要なシステムを導入しましょう。