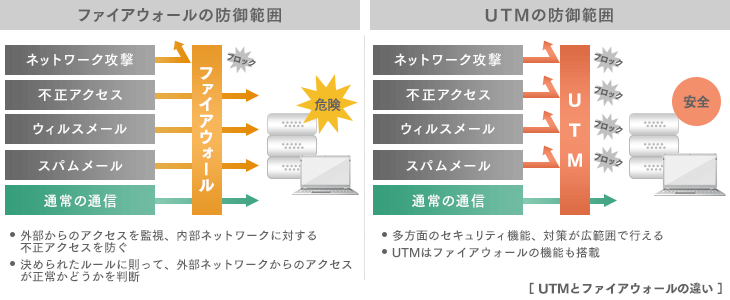

UTMとファイアウォールの違い(1)意味

UTMとファイアウォールは「外部からの不正侵入を防止する」という点で非常に似ており、よく比較されています。では、具体的にどのような違いがあるのでしょうか。それぞれの特徴を見ながら解説していきます。

多くのセキュリティ機能を搭載するUTM

UTM(Unified Threat Management・統合脅威管理)とはファイアウォールやアンチウイルス、不正侵入防御、IDS/IPS(不正侵入検知・防御システム)などのセキュリティ機能が一つにまとまっている製品のことです。導入することで不正侵入やスパムなどのサイバー攻撃を防止することができます。

外部からのアクセスを監視するファイアウォール

ファイアウォールとは、イントラネットなどの内部ネットワークに対する不正アクセスを防ぐシステムです。事前に決められたルールに則って、外部ネットワークからのアクセスが正常かどうかを判断しています。

UTMとファイアウォールの違い(2)仕組み

UTMとファイアウォールの概念の違いについて確認したので、次は具体的な仕組みの違いについてみていきましょう。

UTMの仕組み

UTMの特徴的な仕組みとしてインストール不要な点や設置場所がネットワークの出入り口である点があげられます。それではこの2点について詳しく見ていきましょう。

UTMはインストールの必要がない

ウィルス対策ソフトなどの一般的なセキュリティ製品はインストールが必要ですが、UTMはインストール不要です。そのため導入も素早く簡単にできることがUTMの特徴的な仕組みの一つです。

ネットワークの出入り口に設置する

UTMはネットワークの出入り口で働くため、外部ネットワークと接続する大元のモデムに設置します。またUTMに接続するすべての機器が保護対象になるため、プリンタや複合機も守ることができます。

また以下の記事ではUTMの仕組みや導入方法について詳しく解説しています。UTMの設置のイメージがいまいちわかない方や仕組みを深く理解したい方は参考にしてください。

ファイアウォールの仕組み

ファイアウォールは「パケットフィルタリング」と「アプリケーションゲートウェイ」の2つの形式に分けられます。ここではそれぞれの仕組みを解説するとともに、今注目を浴びている「次世代ファイアウォール」についてもご紹介します。

パケットを監視するパケットフィルタリング

ネットワークを通信するデータは、パケットと言われる小さなまとまりに分割されてやり取りされています。パケットフィルタリング方式は、パケットの先頭部分にあたるヘッダーの情報を読み取り、内部ネットワークにアクセス可能かどうかを判断しています。

このパケットヘッダーには、送信元や送信先アドレス、ポート情報などが付与されており、例えるなら手紙の宛先のようなものです。簡単に言えば「この人からの手紙なら届けても大丈夫だろう」と判断しているのです。しかし逆に、宛先に怪しい点がなければどのような手紙もユーザーに届いてしまう可能性があります。

アプリケーションを監視するアプリケーションゲートウェイ

パケット情報を読み取るパケットフィルタリング型に対して、アプリケーションごとにフィルタリングをおこなう方式です。簡単に言うと、手紙の内容まで読み取って不審な点があればユーザーへは届けないという仕組みです。

この開封作業をユーザーに代わってファイアウォールがおこなうことで、万が一ウイルスに感染しても攻撃対象はファイアウォールとなり、ユーザーは攻撃から守られます。

IPS/IDS機能を備えた次世代ファイアウォール

従来のファイアウォール機能に加えて、不正侵入の検知・防御が可能なIPS/IDSの機能を備えたセキュリティ製品です。機能が増えた分、ファイアウォールで防げなかった攻撃もカバーすることができるため効果が期待できますが、やはり次世代ファイアウォールをもってしても不正アクセスを完全に防御することは難しいとされています。

このように、ファイアウォールでは防ぎきれない攻撃も、様々なセキュリティ機能が統合されているUTMを導入することで、重層的に内部ネットワークを保護することができるのです。

またIPS・IDSの機能や違いについて詳しく知りたい方は以下の記事を参照してください。両者の違いや検知方法の仕組みなど詳しく解説しています。

UTMとファイアウォールのメリットとデメリット

ここまで、UTMとファイアウォールの違いについて解説してきました。実際どちらを導入すればよいのか迷っている方も多いかと思います。そこで、選定の参考となるために、UTMのメリット・デメリットをご紹介していきます。

UTMのメリット

UTMのメリットを簡単にご紹介します。

メリット(1)1台で複数の対策ができる

ファイアウォールだけでなく、アンチウイルスやWebフィルタリング、VPNなど様々なセキュリティ機能が1つに集約されています。1台で複数の対策が可能なので、ファイアウォールだけを導入する場合と比較してパフォーマンスはよいと言えるでしょう。

メリット(2)OSのセキュリティレベルに依存しない

OS上で起動するファイアウォールの場合は、そのセキュリティレベルはOSに依存してしまいます。また、システム起動時にタイムラグも発生するためファイアウォールが機能していない時間が存在し、セキュリティリスクがありました。しかし、UTMにはこうしたOSの環境に依存しないため、いつでも安全に利用することができるのです。

UTMのデメリット

一方、デメリットには以下があります。

デメリット(1)コストが高い

複数の機能が搭載されているため、ファイアウォールと比べるとその分コストは高くなります。また、それぞれの機能で最新バージョンへのアップデートを必要とするため、ライセンス費用もかかります。

デメリット(2)機能ごとに最適なものを選ぶことができない

あくまで、UTMに搭載されているセキュリティ機能しか利用すできないため、各機能ごとにベンダーを選定することはできません。自社のセキュリティレベルに合った機能が搭載されているかを事前に確認する必要があります。

またUTMのメリットやデメリットについて詳しく知りたい方は以下の記事で解説しているので参考にしてください。

ファイアウォールのメリット

次にファイアウォールのメリットについて解説します。

外部からの不正アクセスを防止する

ファイアウォールを導入するとIPパケットのヘッダ情報から不正アクセスを検知し防止することができます。これは安全とみなされたアクセスのみを許可するという仕組みによるものです。

アドレス変換機能で内部のクライアントを保護できる

ファイアウォールにはNAT(Network Address Translation)というアドレス変換機能が備わっています。このNAT機能によりパケットの送信先と送信元を書き換えることができ、結果としてファイアウォールの内側と外側で異なるアドレスが使用されることになります。

このアドレス変換により内部のアドレスを外部から隠すことができ、セキュリティが強化されます。

ファイアウォールのデメリット

次にファイアウォールのデメリットについて解説します。

ポリシー設定や弱点を狙う攻撃は防げない

ファイアウォールには「パケットフィルタリング型」と「アプリケーションゲートウェイ型」があると紹介しましたが、両者とも完璧なシステムではなく欠点があります。

具体的には、ファイアウォールのポリシーの設定(不正アクセスを検知するルール)を意図的にかいくぐるアクセスやアプリケーションゲートウェイ型の脆弱性を狙った攻撃です。ここでは詳しく解説できませんが、以下の記事で詳しくふれていますので参考にしてください。

非武装地帯がウィルスに侵されるとリスクが高まる

非武装地帯とは外部ネットワークと公開するウェブサイトのサーバの間のことです。一言でいうと、内部と外部ネットワークの共用エリア(セグメント)ということになります。

通常、ファイアウォールは社内ネットワークとDMZの間に設置されます。DMZではその特性上、外部アクセスを許可するため ファイアウォールのポリシーを厳しく設定することはできません。

そのためDMZは安全な環境とはいいがたくウィルスに侵される危険性があります。またDMZがウィルスに侵されると社内ネットワークも危険にさらされるため、ファイアウォールのデメリットとなります。

企業規模に合うかどうかもポイント

UTMは様々なセキュリティをまとめて管理できるため、人手を割かずに済みます。その分の人的コストも削減できるため、人員やコストが限られている中小企業にとってメリットとなるでしょう。また、セキュリティ機器をそれぞれ導入するよりもコストを抑えられる点は、大手企業にとっても魅力的でしょう。

自社の規模に最適な製品を選定することが大切です。

そうは言っても、「自社の規模に合ったUTM製品がどれか分からない…」と迷う方も多いかもしれません。

迷っている時間で無料診断を進めてみませんか。診断結果を見て、ITトレンドが最適なシステムをご案内します。

無料で今すぐ利用できますので、下のリンクから診断を開始してください。

▶UTM(統合脅威管理) おすすめ比較・無料診断

自社に合ったセキュリティ対策製品を導入しよう!

UTMとファイアウォールの違いについて、理解いただけましたでしょうか。UTMはファイアウォールと比較して、より強固な対策が可能です。それぞれの特徴を理解し、自社に合ったセキュリティ対策製品を導入していきましょう。

ITトレンドでは、UTMやファイアウォールの製品を一覧で比較することができます。選定の際の参考として、ぜひご覧ください。