WAFとは

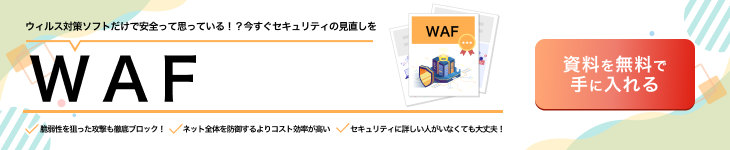

WAFとは「Web Application Firewall(ウェブアプリケーションファイアウォール)」の略であり、Webアプリケーションへの不正なWeb攻撃を防ぐために開発された専用防御ツールのことです。

インターネットバンキングやECサイトなど、個人情報やクレジットカード情報を入力するWebサービスのセキュリティ対策として有効です。なお、WAFと混同されやすいセキュリティ対策として、ファイアウォールやIPS/IDSがあります。WAFとの違いをそれぞれ簡単に説明します。

ファイアウォールとWAFの違い

WAFとファイアウォールでは、防御するレイヤーが異なります。WAFがWebアプリケーション層でのセキュリティ対策であるのに対し、ファイアウォールはネットワークレベルでのセキュリティ対策です。IPアドレスやポート番号など、送信元と送信先の情報をもとにアクセスを制限します。

ファイアウォールとの違いについてより詳しく知りたい方は、以下の記事を参考にしてください。それぞれの防御対象や攻撃について、わかりやすく解説しています。

IPS/IDSとWAFの違い

IPS(Intrusion Prevention System:不正侵入防止システム)は、サーバ・ネットワークと外部・内部通信を監視し、不正な通信の侵入を防止します。DoS・DDoS攻撃などの攻撃や、Webサーバの脆弱性を狙った攻撃への対策として有効です。

IDS(Intrusion Detection System:不正侵入検知システム)は、IPSと同じくサーバやネットワークなどに対して、不正な通信か正当な通信かを監視します。不正な通信やその兆候を検知した場合は、ただちに管理者へ通知します。

このように、IPS/IDSとWAFの違いは防御対象です。IPS/IDSがサーバやネットワーク、システムなどのプラットフォームレベルでのセキュリティ対策であるのに対し、WAFはWebアプリケーションレベルで不正を検知・防御します。

サイバー攻撃の実態と被害例

Webアプリケーションへのサイバー攻撃は近年増加傾向にあり、個人情報の流出や悪用などさまざまな被害が報告されています。

Webアプリケーションを狙ったサイバー攻撃の実態

グローバルセキュリティメーカーの株式会社サイバーセキュリティクラウドが、2023年5月に発表した「Webアプリケーションを狙ったサイバー攻撃検知レポート」によれば、SQLインジェクションは、前年同期比で+150%増加しています。SQLインジェクションとは、SQLコマンドを悪用してデータベースにアクセスし、情報を不正に搾取・改ざんするサイバー攻撃の手法です。これは、Webサービスの普及にともなうWebアプリケーションの脆弱性が増したことや、アップデートを怠るなどのセキュリティ対策の不備が原因とされています。

また、Brute Force Attack(パスワードを不正入手するための手法)も、前年同期比で+66%増加しています。これは脆弱なパスワードの利用や自動化ツール・ボットの悪用、セキュリティ対策不十分などが背景にあるようです。

参考:Webアプリケーションを狙ったサイバー攻撃検知レポート | 株式会社サイバーセキュリティクラウド

Webアプリケーションの脆弱性を突いた被害例

Webアプリケーションの脆弱性を突いた攻撃は、個人情報の漏えいやサービス停止など、企業に甚大な被害をもたらします。例えば、SQLインジェクションによりクレジットカード決済システムが不正に操作され、顧客のカード情報が流出したケースがあります。金銭的損害に加え、サービス停止による業務への影響も深刻です。

また、Brute Force Attackによって管理画面への不正ログインが行われ、Webサイトが乗っ取られた事例もあります。この場合、情報改ざんや偽の情報発信などが行われ、顧客の混乱や企業の信頼失墜を招きかねません。

WAFの必要性

一般公開されているWebサイトやWebサービスは、いずれも不正攻撃のターゲットになる可能性があり、高度なセキュリティ環境を構築するためにもWAFの導入が求められます。WAFを導入する必要性について、以下で解説します。

- ・複数のWebシステム利用時にセキュリティの抜け漏れが生じる

- ・Webアプリケーションには脆弱性がある

- ・新種のサイバー攻撃に遭遇する可能性がある

複数のWebシステム利用時にセキュリティの抜け漏れが生じる

業務効率化や働き方改革などを目的に、複数のWebサービスやWebシステムを活用している企業は増えているでしょう。企業のセキュリティ対策を万全にするためには、各システムやWebサーバに対して、それぞれに適した対策を講じる必要があります。

複数のWebアプリケーションを利用している場合には、管理が不十分になり、セキュリティに抜け漏れが生じるケースがあります。アプリケーションレベルで対策できるWAFを導入することによって、すべてのシステムやサーバにおけるセキュリティレベルの均質化が可能です。

Webアプリケーションには脆弱性がある

Webアプリケーションは高度化・複雑化しています。現状では問題のないプログラムでも、他システムとの連動によってセキュリティの脆弱性が発生し、攻撃の対象となる可能性があります。

特に、Webアプリケーション層を狙ったDDoS攻撃やボットによる不正アクセスは、従来のファイアウォールでは防ぎきれません。こうしたWebアプリケーションの脆弱性に対処するためにも、WAFを導入する必要性はあるでしょう。

新種のサイバー攻撃に遭遇する可能性がある

既知のWebアプリケーション攻撃パターンだけでなく、新種の攻撃が発生するケースもあるでしょう。攻撃が続き、システムに不具合が生じる前に対策する必要があります。WAFを導入することによって、未知のWebアプリケーション攻撃をいち早く検知し、被害の拡大を未然に防ぎます。

WAFの機能や必要性を把握し、製品の導入を検討したいという方は、以下の記事もご覧ください。おすすめのWAFを紹介し、各製品の価格や特徴がひと目でわかる比較表も掲載しています。

「自社に合う製品がわからない」、「どんな観点で選べばいいかわからない」という方向けの診断ページもあります。

ITトレンドで過去にWAF製品を資料請求した方のお悩みや要望から作成した簡単な質問に答えるだけで、最適なシステムを案内します。

無料で今すぐ利用できますので、下のリンクから診断を開始してください。

▶WAF製品 おすすめ比較・無料診断

WAFで防げるサイバー攻撃の種類

近年では、ファイアウォールやIPSでは防げないサイバー攻撃が増加しつつあります。WAFは、Webアプリケーションへの攻撃を防ぐために開発された専用防御ツールです。具体的には以下のような攻撃を防げます。

- ■SQLインジェクション

- 「SQL」と呼ばれる命令文を入力し、データベース(企業ホームページの問い合わせフォームなどから入力された個人情報を保存する場所)に不正アクセスし、カード情報や顧客情報などを、改ざん・窃盗する攻撃手法。

- ■Brute Force Attack

- パスワードを入手するための、暗号解読や認証情報取得の手法。

- ■OSコマンドインジェクション

- 「OSコマンド」と呼ばれる命令文を利用し、Webサイトのログインや問い合わせフォームにOSコマンドを紛れ込ませ、不正に操作する攻撃手法。

- ■クロスサイトスクリプティング

- 掲示板などの閲覧者がページを制作できるWebサイトに対して、不正なスクリプト(暗号)を挿入する手法。不正プログラムの感染・フィッシング詐欺・情報漏えいなど誘発する。

- ■バッファオーバーフロー

- システムのバッファ部分に大量のデータを送りつけ、不具合を発生させる攻撃手法。バッファの許容量から溢れたデータは、想定外の部分で処理するため、その不具合を利用してサーバを乗っ取り、不正な命令を実行させる。

- ■DDoS攻撃

- サーバダウンを目的に、複数のコンピュータから攻撃を仕掛ける手法。SYNパケットと呼ばれる接続要求をターゲットへ大量に送りつけることで、正当なトラフィックがサーバを利用できない状態に追い込む。

- ■ディレクトリ・トラバーサル(パストラバーサル)

- ファイル名を扱うようなプログラムに対してファイル名を不正に書き換え、閲覧が禁止されているものにアクセスして、個人情報や機密情報などを窃盗する。

- ■POODLE(プードル)攻撃

- SSL 3.0プロトコルの脆弱性をついて、パスワードやクッキーなどの個人情報を窃盗する手法。

増加するサイバー攻撃から、自社のWebアプリケーションを守るためには、WAFの導入が有効です。ITトレンドでは、セキュリティ強度の高いWAFを多数取り扱っており、こちらから資料請求も可能です。また、外部からの不正アクセス対策や脆弱性対応でよくある悩みが、資料請求で解決できるかもしれません。今すぐ製品の資料を手に取り、セキュリティ対策改善のヒントをつかみませんか。

WAFの基本機能

WAFには、セキュリティ対策のために以下の機能が搭載されています。

- ■通信監視、制御機能

- WAFの核となる機能。あらかじめ通信パターンを記録した「シグネチャ」と呼ばれるファイルをもとに、通信の許可と不許可を決定する。

- ■シグネチャ自動更新機能

- 最新の攻撃に対応するために、通信の監視や制御に必要なシグネチャを常にアップデートする機能。

- ■Cookie保護機能

- Webサイトで入力した個人情報や、Webブラウザの閲覧履歴を記録するcookieを保護する機能。攻撃者によるなりすましなどの不正アクセスを防御する。

- ■特定URL除外・IPアドレス拒否機能

- 警戒が不要なWebページを防御対象から外せる機能。IPアドレス拒否機能は、特定のIPアドレスからの通信をブロックできる。

- ■ログ・レポート機能

- 検出された不正と思われる通信や、サイバー攻撃の種類などを確認できる機能。攻撃元や攻撃パターンの統計データまで閲覧可能な製品もある。

以下の記事でも、WAFの機能について紹介しています。詳しく知りたい方は、あわせてご覧ください。

WAFの仕組み

ここからは、WAFの仕組みについて見ていきましょう。一般的にWAFでは、「シグネチャ」を用いて不正アクセスを防止します。「シグネチャ」とは攻撃アクセスのパターンや通信の手法、ウイルスなどのデータをまとめたものです。このパターンに一致するアクセスがあった場合に、通信可否の判断をします。

ただし最近では、シグネチャ以外に「スコアリング」や「AI(人工知能)」を用いた検知方式も見られるようになりました。それぞれの仕組みについて解説します

シグネチャを用いた検知方式

シグネチャを用いた不正アクセス検知方式には、「ブラックリスト方式」と「ホワイトリスト方式」の2種類があります。それぞれの検知方式について解説します。

ブラックリスト方式

ブラックリスト方式とは、既知の攻撃パターンをシグネチャに定義することです。一致する通信を拒否することによって、不正アクセスを防止できます。未知の攻撃に対応できないという弱点がありますが、シグネチャを定期的にアップデートし、検知すべきターゲットを拡大していくことで対応します。

ホワイトリスト方式

ホワイトリスト方式とは許可すべき通信をシグネチャに定義し、それに一致しない通信をすべて拒否することで不正アクセスを防ぐものです。Webアプリケーションの作りに応じて柔軟にシグネチャを定義できるほか、未知の攻撃も防げるというメリットがあります。

ただし、シグネチャにはWebアプリケーションのURLのほか、文字や数値なども細かく定義する必要があり、Webアプリケーションやセキュリティに詳しい技術者が必要です。そのため人員や運用にコストがかかり、十分な予算が確保できない場合は利用しづらいケースもあります。

WAFのホワイトリスト方式・ブラックリスト方式については、以下の記事で更に詳しく解説しています。

シグネチャ以外の検知方式

「シグネチャ」以外の検知方式には、「スコアリング」や「AI(人工知能)」が用いられます。詳しく見ていきましょう。

スコアリング

スコアリングによる検知方式とは、通信のさまざまな要素をスコア化して、一定の点数を超えた通信を、攻撃と判定する方法です。複数の要素で判定するため、シグネチャによる検知よりも正常な通信の誤検知が減少します。また、未知の攻撃へ対応できない、継続的なアップデートが必要といったブラックリスト方式の弱点を解決できます。

AI(人工知能)

AIによる検知方式とは、既存の攻撃手法やデータサイエンス技術などから、AIが通信内容を正常か攻撃か判定する方法です。通信パターンやスコアをあらかじめ定義するシグネチャやスコアリングとは、WAFの仕組みが異なります。AIによって柔軟な判断が可能になため、より正確に攻撃を検知し、新しい攻撃手法や難読化した攻撃にも対応できます。

WAFの種類

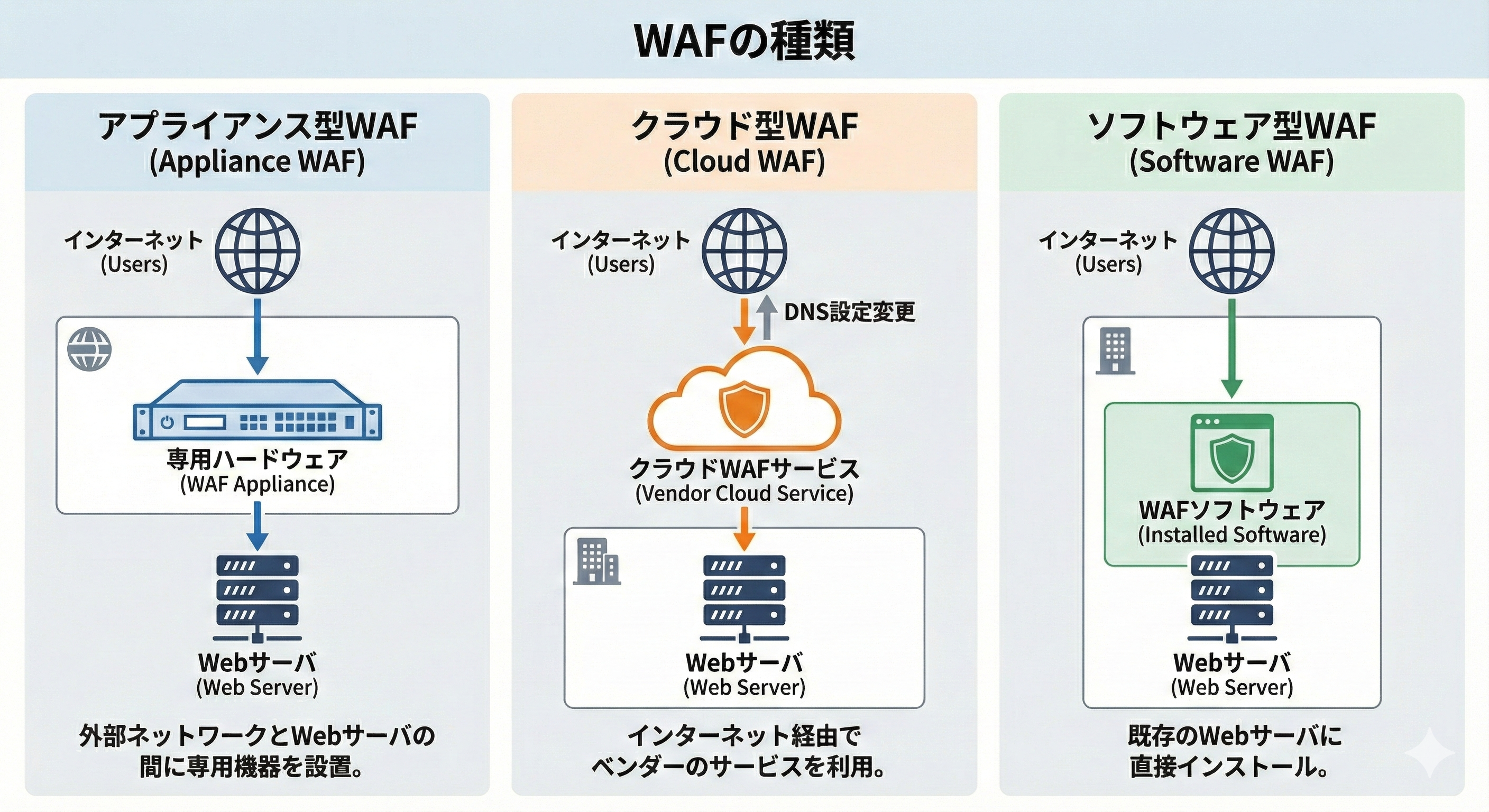

続いては、WAFの種類について解説します。導入形態によって、WAFは以下の3種類に分類されます。それぞれの特徴や導入メリット・デメリットを見てみましょう。

アプライアンス型WAF

アプライアンス型WAFは、WAFの機能をもつ専用のハードウェアです。外部ネットワークとWebサーバの間に設置して使用します。「ゲートウェイ型WAF」「ネットワーク型WAF」と呼ばれる場合もあります。

- メリット

- ・WebサーバやWebアプリケーションサーバの台数に依存しないため、大規模環境ではコスト削減効果がある。

- ・独立した機器で稼働するため、Webサーバ・Webアプリケーションサーバの性能劣化を防ぐ。

- デメリット

- ・一般的に高価なため、導入コストがかかる。

- ・初期設定や運用も複雑なため、導入時にはネットワーク構成の見直しが必要。

- ・専用の知識をもつ技術者が必須であり、導入や運用にかかる人的コストも発生する。

アプライアンス型WAFについてより詳しく知りたい方は、以下の記事を参考にしてください。アプライアンス型WAFをおすすめしたい企業や、導入時の注意点などについて解説しています。

クラウド型WAF

クラウド型WAFサービスは、セキュリティベンダーがサービスとして提供するWAFの機能を、インターネット上で使用するものです。「サービス型WAF」とも呼ばれます。

- メリット

- ・導入時に企業側で行う必要があるのは、DNSの設定変更のみ。

- ・サーバの構築やソフトウェアのインストールが不要なため、短期間で導入可能。

- ・運用もサービス提供者が行うため、人件費削減などコストメリットがある。

- デメリット

- ・検知精度がサービスによって異なる

以下の記事ではクラウド型のWAF製品を紹介し、メリットとデメリットについて詳しく解説しています。現在主流となっているクラウド型のWAFに興味がある方は、参考にしてください。

ソフトウェア型WAF

ソフトウェア型WAFは、既存のWebサーバやWebアプリケーションサーバにインストールして使用します。「ホスト型WAF」とも呼ばれます。

- メリット

- ・専用機器や新規のサーバを用意する必要がないので、導入コストが安い。

- ・ネットワーク構成の変更や再設計が不要なため、短期間で導入可能。

- デメリット

- ・稼働するすべてのWebサーバ、Webアプリケーションサーバに導入する必要があるため、大規模システムではコストが高くなる場合がある。

- ・WAFが多くのリソースを使用すると、Webサービスの性能に影響がある。

アプライアンス型とソフトウェア型をあわせて、オンプレミス型と呼称します。以下の記事では、オンプレミス型に特化して特徴を説明し、実際の製品も紹介しています。

「自社に合う種類がわからない」「導入前に相談したい」とお考えの方は、まずは資料請求から始めてみましょう。以下のボタンから各社製品の一括資料請求が可能です。

WAF導入における注意点

WAFによる適切なWebセキュリティ対策を実施するためには、事前に押さえておくべきポイントがあります。WAF導入にあたって、以下の3点に注意しましょう。

WAFによる誤検知の発生

WAFのセキュリティレベルが厳しすぎると、WAFが誤検知を起こし、正常な通信も遮断する可能性があります。誤検知が発生すると、ユーザーがWebアプリケーションを利用しづらくなるでしょう。

専門の担当者による事後対応にも多くの労力を要するため、WAFのチューニングを適度に行うことが重要です。

Webサイト停止のリスク

シグネチャ式のWAFでは、最新の攻撃にも対応できるように、多くの製品でシグネチャが自動でアップデートされる仕組みをもちます。ただし、自社サイトに新しい不正アクセスが発生したら、ベンダーや専門の担当者がシグネチャのチューニングを行わなくてはなりません。その間に、Webサイト全体を停止または閉鎖する可能性があるのです。

解決方法として、例えばWebサーバを分割し、それぞれにWAFを導入する方法があります。WAFが別々に存在することで、トラブル時のリスクを分散できます。

WAFでは防げない攻撃もある

多くの攻撃からWebアプリケーションを守るWAFですが、すべての攻撃を防げるわけではありません。ネットワークやOS・ミドルウェアへの攻撃、botによる不正アクセスなど、WAFだけでは防げない攻撃も存在します。自社サイトや訪問ユーザーをサイバー攻撃から守るためにも、複数のセキュリティシステムを組みあわせて、自社に適したセキュリティ対策を実施することが大切です。

WAFの導入や運用の注意点について詳しく知りたい方は、以下の記事も参考にしてください。運用上の注意やコツを知り、セキュリティ対策を万全にしましょう。

WAFの導入事例と効果

実際に、クラウド型のWAF導入に成功した事例を紹介します。

- ■導入企業:株式会社浜銀総合研究所 様

- 業種:専門サービス業

事業内容:1988年に創業した横浜銀行グループのシンクタンク。民間企業向けの経営コンサルティング、国・地方公共団体・公営企業を顧客とした受託事業・経営支援、ビッグデータの分析、経済・金融市場・産業調査、セミナー・講演会の会員サービス提供など総合的な事業を実施。 - ■導入WAF:攻撃遮断くん(株式会社サイバーセキュリティクラウド)

- ・保守、運用の手間不要で、開発者による技術サポートがある。

・既存システムの構成を変更せずに簡単に導入可能。 - ■導入効果

- ・短期間かつ安価に、ホームページの改ざん対策やDDoS攻撃対策に効果があった。

・導入前の疑似攻撃でも、リアルタイムに検知され安心感もある。

参考:攻撃遮断くん(株式会社サイバーセキュリティクラウド)の導入事例【株式会社浜銀総合研究所 様】|ITトレンド

WAFを導入して自社のセキュリティ対策をしよう

WAFはWebアプリケーションが全盛となった今、多くの企業に必要とされるセキュリティアイテムといえるでしょう。しかし、製品によって初期費用や運用コスト、セキュリティやサポート体制に差があるため、十分な製品比較が必要です。

WAF選定やセキュリティ対策でよくある悩みが、資料請求で解決できるかもしれません。今すぐ製品の資料を手に取り、脆弱性対策のヒントをつかみませんか。