ポートスキャンとは

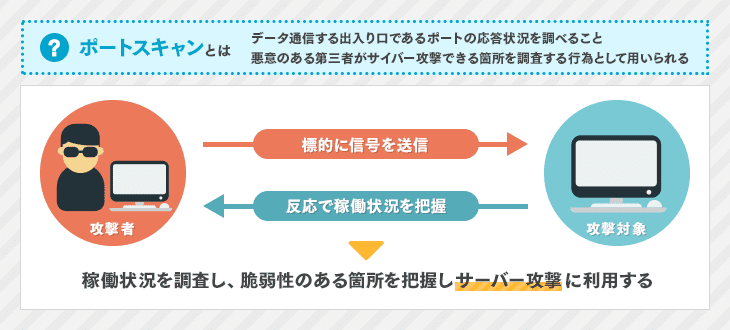

ポートスキャンとは、外部とデータ通信する出入り口であるポートの応答状況を調べることです。サーバーは、ポートからサービスの提供をし、管理者がポート管理としてスキャンを実施します。ポートスキャンは、信号を送信し返ってくる返答によりポートの稼働状況を把握できる仕組みです。

しかし、管理者ではなく悪意のある第3者がサイバー攻撃の際に侵入できる箇所を調べるために、ポートスキャンを実施する場合もあります。

悪意のある第三者が標的に信号を送り、返ってくる反応で稼働状況の判断をします。稼働状況から、脆弱性がある箇所を把握できるため、攻撃対象とする可能性が高まるでしょう。ポートスキャンは、サイバー攻撃の予兆として判断できるため注意が必要です。

ポート番号一覧

ポートは、メール送受信やファイル転送など、使用するサービスにより番号が定められ、65000とおり以上の種類があるといわれています。例えば、Webサービスでは80番のポートが割り当てられています。代表的なポート番号一覧は、以下のとおりです。

- 25番

- 「SMTP」メール送信

- 110番

- 「POP3」メール受信

- 80番

- 「http」

- 443番

- 「https」

- 20番

- 「FTP」ファイル転送(データ)

- 21番

- 「FTP」ファイル転送(コントロール)

- 22番

- 「SSH」リモートログイン(セキュア)

実施したいサービスに応じて、ポート番号を指定し利用が可能です。ポート番号の特定により、サーバが提供しているサービスが判明します。

ポートスキャンの種類

ポートスキャンにより、サーバの状況を把握できます。ポートスキャンには、「TCPスキャン」「SYNスキャン」「NULLスキャン」などさまざまな種類があり、サイバー攻撃の調査として情報の収集が可能です。ここでは、ポートスキャンの種類について解説します。

TCPスキャン

TCPスキャンとは、3ウェイハンドシェイクが確立したときに、ポートで通信が成立すると判断することです。3ウェイハンドシェイクとは、外部コンピュータからSYNパケットと呼ばれるデータを送信します。SYNパケットを受け取ったサーバーがACKパケットとSYNパケットを返送します。最後に、再び外部からACKパケットを送信し、3通のやりとりでコネクションを確立させるポートスキャンの方法です。

SYNスキャン

SYNスキャンとは、SYNパケットを送信し、反応によってポートの状況を把握します。ポート側からACK/SYNパケットを受け取った場合に、稼働しているという判断を下すポートスキャンの方法です。ポート側からRST/ACKというリセットを受信した場合は、サーバが非稼働状態と判断します。

NULLスキャン

NULLスキャンとは、すべてのフラグを0にし、パケットを送信するポートスキャン方法です。RSTパケットが返ってきた場合、ターゲットのサービスは稼働しておらず、何も返ってこなかった場合、サービスが稼働していると判断します。

FINスキャン

FINスキャンとは、FINパケットを送信し、反応を見るポートスキャン方法です。RSTパケットが返ってきたらサービスが稼働していると判断し、何も返ってこなかった場合、ポートが稼働していないと判断します。

クリスマスツリースキャン

クリスマスツリースキャンとは、FIN・URG(緊急確認)・PUSHのフラグをセットしたパケットを送信し、反応を見るポートスキャン方法です。ポートが稼働していない場合にはRSTパケットが返ってきますが、ポートが稼働している場合、何も返ってきません。

UDPスキャン

UDPスキャンとは、UDPパケットを送信し、判断するポートスキャン方法です。「ICMP Port Unreachable」というメッセージが返って来た場合、ポートが稼働していないと判断します。何も返ってこなかった場合は稼働していると判断します。

ポートスキャン攻撃とは、さまざまなポートスキャン方法を組み合わせ、ターゲットサーバの脆弱性を探るのが目的です。IDS・IPS製品の導入により、ポートの不正を検知し対応ができます。以下のボタンより、無料でIDS・IPS製品の資料一括請求ができるので、ご覧ください。

ポートスキャンをもとにした攻撃

ポートスキャンは、サイバー攻撃の調査として用いられるため、それだけで被害は発生しません。しかし、ポートスキャンによりポートの状況が把握されるため、サイバー攻撃の予兆として対策が必要です。ポートスキャンをもとにした代表的なサイバー攻撃では、機密情報や個人情報の漏えいがあげられます。サーバの脆弱性を発見され、情報が盗まれるため、致命的な損害につながる可能性もあるでしょう。

また、ポートスキャンで得た情報を利用し、マルウェアを使用した攻撃も報告されています。マルウェアを使用した攻撃により、ランサムウェアに感染させられると、データが暗号化され利用できず、復元するために金銭を要求される場合もあります。業務が停止し、大きな損害が発生するおそれもあるでしょう。

ポートスキャンを検知し対策する方法

ポートスキャンは、深刻なサイバー攻撃の予兆として対策する必要があります。対策には、サーバの状態を最新にし、ファイアウォールのログの確認が大切です。また、WAFやIDS・IPSの利用もポートスキャンの検知に効果的です。ここでは、ポートスキャンを検知し対策するやり方を紹介します。

サーバを最新の状態にしておく

サーバの状態が古いバージョンだと、攻撃を受ける可能性もあるでしょう。OSやソフトウェアなどが更新されないと、脆弱性が放置されてしまいます。常にサーバを最新の状態に保ち、サイバー攻撃の対策をしましょう。

ファイアウォールのログを確認

ファイアウォールには、ポートスキャンをされたログが残されている場合もあります。短期間に、遮断ログなどポートスキャンの可能性のあるログが発見された場合は、注意が必要です。ポートスキャンと考えられる発信元からのアクセスを遮断するなど対策をしましょう。

WAFで通信を遮断可能

ポートスキャンを検出した場合、発信元をWAFによる遮断が効果的です。WAFは「Web Application Firewall」の略で、ファイアウォールよりも外部に近い位置で不正を防止します。クラウド型の製品もあり、導入ハードルが低いことから、脆弱性対策の1つとして用いられています。

WAFについてさらに詳しく知りたい方は以下のページをご覧ください。

ネットワーク型IDS・IPSでポートスキャンを検知

ネットワーク型IDS・IPSではポートスキャンを検知できます。ネットワークを通過するパケットを常に監視するシステムで、NIDS/NIPSとも呼ばれています。ポートスキャンは、短時間で遮断ログを検知するのが特徴です。NIDS/NIPSではログをもとに、ポートスキャンを検出します。一方、ホスト型IDS・IPS(HISD/HIPS)では、サーバにインストールしているため、ネットワークのやり取りは監視できず、ポートスキャンは検出できません。

どのような攻撃を対策したいか明確にし、セキュリティソフトを導入する必要があります。以下のページでは、IDS・IPS製品について、機能や価格を比較しているので参考にしてください。

IDS・IPSの選び方

ポートスキャンの対策にはIDS・IPSを導入し、攻撃前に対策するのが効果的です。製品選びには、検出したい脅威への対応やサポートが重要です。ここでは、効果的なセキュリティ対策につながるIDS・IPS製品の選び方を解説します。

検出したい脅威に対応しているか

検出したい脅威に対して対策ができる製品の導入がおすすめです。サイバー攻撃には、さまざまな種類があるため、被害を想定して対策しましょう。代表的な脅威は以下のとおりです。

- ■サーバへの侵入

- ■ファイルの改ざん

- ■不正ログイン

OSでの脅威であればHIDS/HIPS、ネットワークの脅威であればNIDS/NIPSが効果的です。また、製品により細かい機能は異なるため、よく確認しましょう。

サポート体制が充実しているか

IDS・IPS製品を効果的に運用するには、サポート体制が充実しているかは重要です。重視すべき代表的な内容は、以下のとおりです。

- ■質問や相談への対応

- ■セキュリティホール発見時の対応

- ■アップデート対応

- ■購入前の情報開示

- ■将来性

質問や相談に対して真摯に対応するベンダーを選ぶのが大切です。相談できる関係を築ければ、想定外の事態にも迅速に対応できるでしょう。また、未知への脅威に対応できるかを考慮し、「将来性」も重要です。確認できている脅威の他に、新しい攻撃に対応するために研究を進めているベンダーがおすすめです。

まずは人気の製品を知りたい方は、以下のランキングよりIDS・IPS製品の最新ランキングをご覧ください

ポートスキャンを理解してIDS・IPS導入など対策をしよう

ポートスキャンとは、サーバのポートを調べる行為のことで、サイバー攻撃の下調べとして実施される場合があります。ポートスキャンには、さまざまな種類があり、組み合わせた攻撃が一般的です。

ポートスキャンをもとにした攻撃として、情報漏えいやマルウェアの感染が報告されています。ポートスキャンをもとにしたサイバー攻撃の対策として、サーバを常に最新状態にし、ファイアウォールのログを定期的に確認するのが効果的です。また、ポートスキャンを発見した際は、WAFで遮断しましょう。ネットワーク型IDS・IPSの導入で不正を検知し遮断ができます。自社が実施したい対策に対応したシステムを導入し、セキュリティ対策の強化をしましょう。