バックドアとは

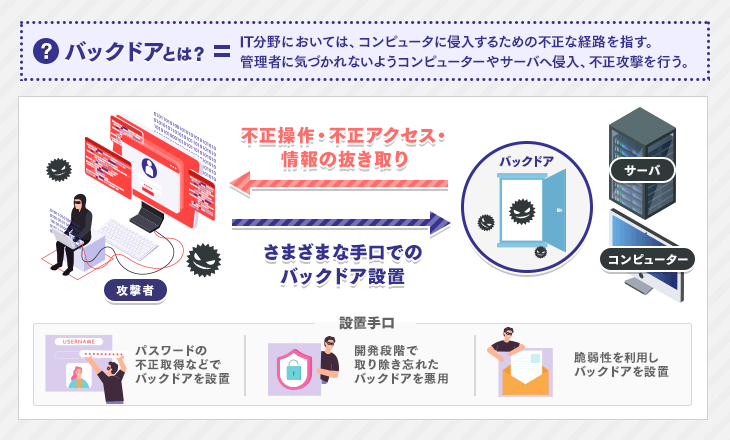

バックドア(backdoor)とは、「裏口」「勝手口」という意味で、コンピュータに侵入するための不正な経路を指します。

コンピュータにアクセスするには、IDやパスワードを入力しますが、バックドアを利用すると認証を回避できます。悪意のある第三者にバックドアを設置されると、不正にコンピュータを操作され、情報を盗まれる可能性もあります。バックドアは、管理者に見つからないよう設置されるため、被害に遭っていることに気づきにくいのが特徴です。

バックドアの設置手口

バックドアの設置手口には、内部やあらかじめプログラムに組み込み設置する方法があります。また、脆弱性を利用される場合もあるため注意が必要です。ここでは、代表的なバックドア設置手口を紹介します。

コンピュータに侵入して設置

パスワードの不正取得など、コンピュータに侵入し、内側からバックドアを設置する手口です。一度バックドアを設置すると、次回以降の侵入が容易となるでしょう。不正アクセスのほか、悪質なサイトへの訪問や迷惑メールの開封・ファイルのダウンロードなどの被害が発生するおそれもあります。

あらかじめプログラムに組み込む

バックドアは、プログラムの開発途中でメンテナンスを目的に利用する場合があります。不正利用されるおそれがあるため、開発完了後はバックドアを取り除き出荷されるのが普通です。ところが、誤ってバックドアを設置したまま出荷されるケースがあり、気づいた第三者により悪用される例もあります。

脆弱性を利用する

コンピュータに残っているセキュリティの脆弱性を利用し、バックドアを設置する手口です。悪質なWebサイトやメールの添付ファイルによるウイルス感染などが挙げられます。さまざまな方法で、脆弱性を調査しバックドアの設置につなげるため、あらゆるセキュリティ対策が求められるでしょう。

バックドアは管理者・使用者には侵入を気付かせないため、リアルタイムに不正侵入検知・防止できるIDS・IPSの導入が有効です。以下のボタンからおすすめ製品を無料で一括資料請求できるので、ぜひお試しください。

バックドアの確認方法

被害を防止するためには、バックドアが仕込まれていないか確認・検知する方法が効果的です。バックドアを確認するためには、コマンドツールを利用します。コマンドツールを使用してバックドアを確認する方法は、以下のとおりです。

- ログイン履歴(w、last)

- 「w」では現在の、「last」では過去のログイン履歴を調査できます。不審なログインがないか探しましょう。

- 実行プロセス(ps)

- 実行プロセスを確認し、見覚えのないものがないか調べましょう。

- ファイル(find、strings)

- 「find」ではサーバのファイルを調べられます。不審なファイルを見つけたら、「strings」でファイルの挙動を調べましょう。特定のIPアドレスに情報送信している挙動を発見した場合は、要注意です。

バックドアを設置された場合、早期発見が大切です。パソコンに異変を少しでも感じたら、コマンドツールを使用し調査しましょう。

バックドアの駆除方法

万が一、不正なアクセスやファイルを発見した場合は、アクセス制限やデータの削除を実施します。必ずアクセス経路を確認し、再び侵入されないように対策を施しましょう。また、OSやソフトウェアのアップデートをし、脆弱性を取り除くことも重要です。以下の手順でコンピュータを初期化し、復旧を試みてください。

- 1.バックアップを取る

- 重要なデータなどが失われるリスクもあるため、はじめにバックアップを取ります。

- 2.OSの再インストール

- 脅威を1つずつ駆除していくより、OSを再インストールしたほうが確実です。

- 3.ソフトウェアのアップデート

- アップデートにより脆弱性を排除し、再度被害に遭わないような対策をしましょう。

- 4.必要なファイルやデータを復元する

- 内容に不審な点がないか確認したうえで復元しましょう。

- 5.運用再開

- 設定などを確認し、運用を再開します。不審な点が残っていないか確認しましょう。

初期化した後は、再度バックドアを仕掛けられないようPCや周辺ツールのセキュリティの見直しが必要です。また、解決できない場合は専門家や専門の企業に依頼しましょう。

ネットワークへの不正侵入をリアルタイムに検知し防御するには、IDS・IPS製品の導入がおすすめです。IDS・IPS製品は、WAFを搭載したシステムもあり、マルウェア対策も可能です。また、パソコンだけではなく、iPhoneなどスマホやアプリに対応した製品もあります。以下のページでは、IDS・IPS製品の比較と紹介をしているので、セキュリティ対策の参考にしてください。

手動確認の限界と検知ツールの活用

これまで紹介した手動での確認方法は有効ですが、巧妙化するサイバー攻撃に対しては限界があります。企業としてセキュリティを確保するためには、ツールの活用が不可欠です。

なぜ手動確認だけでは不十分なのか

手動でのバックドア確認にはいくつかの課題があります。第一に、攻撃者は検知を逃れるため、常に新しい手口を用います。そのため、既知のパターンに依存する手動チェックでは見逃す可能性が高くなります。第二に、24時間365日、すべての通信やプロセスを監視し続けることは現実的ではありません。担当者の負担が大きすぎるうえ、わずかな見落としが深刻なインシデントにつながります。

IDS/IPS(不正侵入検知・防御システム)の有効性

そこで有効となるのが、IDS/IPS(不正侵入検知・防御システム)です。IDSはネットワークやサーバーへの不正なアクセスやその兆候を検知し、管理者に通知するシステムです。IPSは検知に加えて、不正な通信を自動的に遮断する防御機能も備えています。これらのツールを導入することで、バックドア設置の試みや不審な通信をリアルタイムで検知・防御し、セキュリティ担当者の負担を大幅に軽減できます。

バックドアの設置を防ぐ対策方法

バックドアは、設置されると大きな脅威となるケースが多くあります。また、一度仕掛けられると、再度狙われる危険性もあるため、あらかじめ対策を実施しましょう。バックドアの設置を防止するために有効な方法は以下のとおりです。

- ●不正侵入検知・防止システム(IDS・IPS)を導入する

- ●アンチウイルスソフトを使用する

- ●ファイアウォールで不正な通信を防ぐ

- ●OSを常に最新の状態にしておく

- ●定期的にバックアップを取る

- ●怪しいメールの開封・Webサイトの閲覧をしない

IDSは、バックドアをはじめとした不正侵入を検知し、管理者に知らせるシステムです。一方、IPSは不正侵入を検知するだけでなく、侵入のブロックまで担います。IDS・IPS製品の設置で、バックドアを仕掛けられるリスクは大きく減少するでしょう。このほかにも、アンチウイルスソフトでウイルスによるバックドアの設置を防止できます。ファイアウォールも不正な通信を防ぐのに有効です。

まずは、IDS・IPS製品の中でどのような製品が選ばれているのかを把握したい方は、以下の資料請求ランキングを参考にしてください。

一方で、監視したい範囲や運用体制、必要な防御機能(検知/遮断)などは企業によって異なります。自社の状況に合うIDS・IPS製品を効率よく絞り込みたい方は、無料診断で候補を整理できます。

バックドアの確認方法を理解して脅威に備えよう

バックドアとは、コンピュータに不正アクセスできる手口のことです。システムの脆弱性などを利用して悪意ある第三者が設置し、遠隔操作やデータの盗難といった被害が生じます。バックドアの設置手口は、コンピュータに侵入して設置やプログラムに組み込む、脆弱性があげられます。

コマンドツールでバックドアを確認し、アクセス制限やデータ削除で駆除をしましょう。あらかじめバックドアを設置されないように、対策も必要です。通常のウイルス対策では防止できない場合もあるため、IDS・IPSを導入し、バックドアが設置されない環境を構築しましょう。