UTMと次世代ファイアウォールとの違い

セキュリティ対策ツールであるUTMと次世代ファイアウォールですが、両者にはどのような違いがあるのでしょうか。

機能の数が異なる

UTMと次世代ファイアウォールでは、搭載している機能の数が異なります。以下の比較表をご覧ください。

| UTM | 次世代ファイアウォール | |

|---|---|---|

| ファイアウォール機能 | ○ | ○ |

| アプリケーションコントロール | ○ | ○ |

| IPS | ○ | ○ |

| アンチウイルス | ○ | × |

| アンチスパム | ○ | × |

| Webフィルタリング | ○ | × |

比較表からおわかりいただけるように、UTMは次世代ファイアウォールに比べ多くの機能を搭載しており、一つのシステムで対応できるセキュリティ対策は多岐にわたっています。

一方で、次世代ファイアウォールと謳っている商品も、近年ではアンチスパムやアンチウイルス機能をそろえている場合があり、その境目は曖昧になってきています。

ここで出てきたIPSについては、以下の記事をご参照ください。

利用規模が異なる

また、利用規模にも違いがあります。UTMは中小規模のネットワークで、次世代ファイアウォールは大規模な企業のネットワークで使用されることが多いのが現状です。

利用規模やネットワークの通信量に応じて導入すべきセキュリティツールを検討することが大切でしょう。

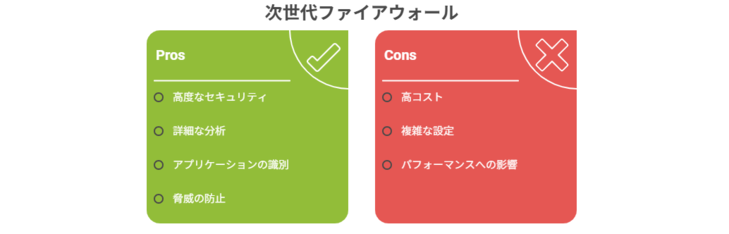

次世代ファイアウォールとは

では、次世代ファイアウォールについて詳しく解説していきます。

アプリケーションを制御できるファイアウォール

次世代ファイアウォールとは、従来のファイアウォールの機能を拡張し、より多くの脅威に対応できるようにしたファイアウォールで、アプリケーションを識別して、アクセス許可・不許可の制御が可能です。不許可のアプリケーションは通信を遮断し、また特定のユーザーにのみ閲覧の許可を与えます。

アプリケーションごとに許可の設定ができるので、セキュリティの統制が図れ、さまざまな脅威から企業ネットワークを守れるでしょう。

従来型ファイアウォールより守備範囲が広い

次世代ファイアウォールと従来型ファイアウォールは「守備範囲」が異なります。

従来型ファイアウォールは、ユーザーポリシーに沿って通過させるIPアドレスやポート番号を設定。その通信情報に一致しないものは遮断し不正アクセスを防ぎます。しかし、アプリケーションの識別まではできません。

一方で次世代ファイアウォールは、従来型ファイアウォールの基本機能に加えアプリケーションを制御できる機能を搭載。さらに、各ソフトウェアのユーザーや使用用途を設定し、今までは遮断できなかった不正アクセスを検知できます。

次世代ファイアウォールについて更に詳しく知りたい方は以下の記事を参考にしてみてください。

UTMとは

UTMとは、「統合脅威管理」のことで、複数のセキュリティ機能を搭載し一括管理できるツールです。これにより、高度なセキュリティ対策が実現します。

サイバー攻撃には、不正アクセスやウイルス、マルウェアと呼ばれる不正プログラムなど、さまざまな種類があります。このような脅威はファイアウォールだけでは対処できません。

また、個々のセキュリティツールを導入するとコストがかさみ、運用が大変ですが、1つのツールで運用すると手間とコストの削減が可能になります。

UTMについて更に詳しく知りたい方は以下の記事をご覧ください。

UTM・次世代ファイアウォールの違いを理解し適切な対策を!

UTMと次世代ファイアウォールの違いは、機能の種類と利用規模です。UTMは多彩な機能を備えており、次世代ファイアウォールを搭載しているといっても過言ではないでしょう。そのため、一つのシステムでより統合的なセキュリティ対策を目指す多くの企業がUTMを導入しています。

しかし、UTMにもたくさんの製品があり、それぞれに特徴があるため、導入する際はしっかりと検討しなければうまく活用できないままになってしまいます。以下の記事や請求した資料を見ながら、自社にあったUTMを検討しましょう。