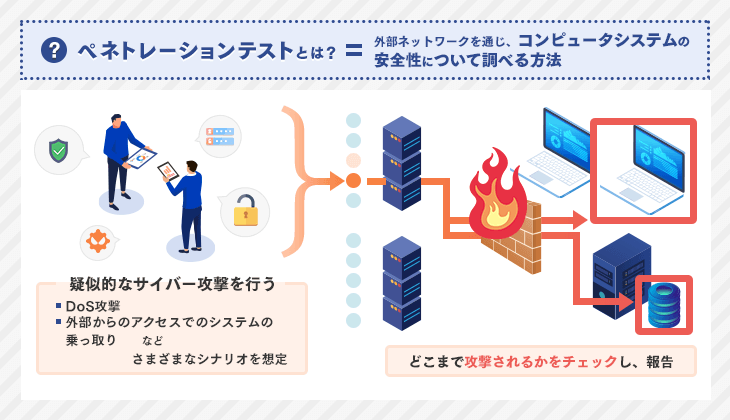

ペネトレーションテストとは

ペネトレーションテストとは、インターネットなどの外部ネットワークを通じて擬似的にサイバー攻撃を仕掛け、コンピュータやシステム、サーバなどの安全性について調べる方法です。「侵入テスト」「疑似アタックテスト」「ペンテスト」とも呼ばれます。

ペネトレーションテストでは、システムの種類によってさまざまな疑似攻撃を試みます。DoS攻撃を行ってサーバ負荷の程度を調べたり、外部からのアクセスでシステムの乗っ取りを試みたりします。

以下では、サイバー攻撃対策ができる製品を人気ランキング順に紹介しています。ペネトレーションテストの実施とともにシステム導入も検討している方は、どのような製品があるのか確認してみてください。

ペネトレーションテストと脆弱性診断との違い

ペネトレーションテストと脆弱性診断は、目的や調査方法において違いがあります。違いについて、以下の一覧にまとめました。

| 診断ツール | 目的 | 調査方法 |

|---|---|---|

| ペネトレーションテスト | 特定のシステムが、サイバー攻撃を受けた際のリスクを知るため実施する。 | ・指定されたシステムやWebアプリケーションなど、対象を絞って行われる。 ・調査方法は対象ごとに異なるケースが多い。 ・基本的にはシステムの構成に応じて想定される攻撃シナリオを作成し、それに沿って攻撃したり、攻撃者が実際に使用しているツールを用いて行ったりする。 |

| 脆弱性診断 | システムの脆弱性や不備を網羅的に把握するために実施する。 | ・Webアプリケーション・サーバ・ルーターなどが対象で広範囲におよぶ。 ・一般的には、ツールやガイドラインに従った定型的な調査方法で行われる。 |

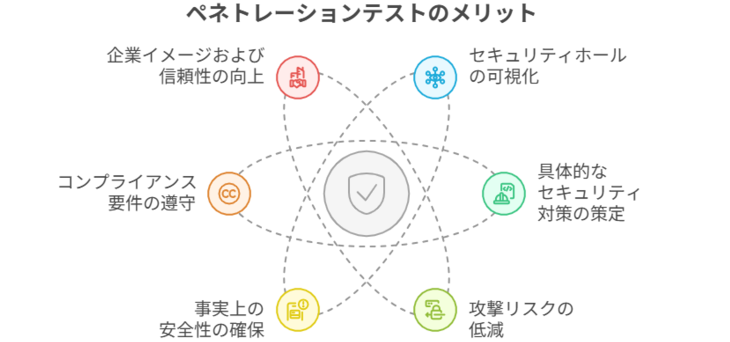

ペネトレーションテストを行うメリット

ここではペネトレーションテストを行うメリットを紹介します。

セキュリティホールの可視化

ペネトレーションテストは、組織のセキュリティポスチャに存在する潜在的な脆弱性やセキュリティホールを明確に可視化するテストです。実際の攻撃シナリオを使用してテストを行うことで、防御策がどの程度効果的であるか、またどのエリアが改善を必要としているかを具体的に理解できます。これにより、リソースと対策を最も必要とする部分に集中することが可能です。

具体的なセキュリティ対策の策定

ペネトレーションテストにより特定された脆弱性は、企業が具体的かつ効果的なセキュリティ対策を策定するための貴重な情報です。脆弱性が明らかになればなるほど、それらに対処するための対策を計画・実装、そしてテストでき、組織のセキュリティレベルを高められます。

攻撃リスクの低減

ペネトレーションテストは、セキュリティインシデントのリスクを大幅に低減させます。テストを通じて明らかになった脆弱性に対処することで、攻撃者が悪用可能なエントリーポイント(プログラムを実行開始する場所のこと)を減少させ、システム全体の安全性を高めます。結果として、データ漏えいやその他のセキュリティ違反の可能性を減らせます。

事実上の安全性の確保

ペネトレーションテストは、実際の攻撃環境を模倣しながらも、制御された環境内で行われるため、実際のビジネスプロセスに影響を与えることなく、システムの耐性を確認できます。このアプローチにより、実際の攻撃が発生した場合にどのような影響が出るかを理解し、事前に対策を講じられます。

コンプライアンス要件の遵守

多くの業界で、定期的なペネトレーションテストがコンプライアンスの要件とされています。ペネトレーションテストを実施することにより、規制要件を満たし、関連する罰則やペナルティを避けることが可能です。また、顧客やパートナーに対して、組織が積極的にセキュリティを確保していることを示せます。

企業イメージおよび信頼性の向上

徹底したセキュリティ対策とペネトレーションテストの実施は、顧客やビジネスパートナーに対する企業の信頼性を高めます。セキュリティインシデントが発生した場合、企業の評判は大きな打撃を受ける可能性があります。そのため、予防策を講じて定期的なテストを実施することでステークホルダーの信頼を維持し、企業イメージを保護できます。

ITトレンドでは、さまざまなサイバー攻撃対策製品を取り扱っています。以下のボタンから資料請求(無料)ができるので、比較検討する際にぜひご利用ください。

ペネトレーションテストの方法・流れ

ペネトレーションテストは、提供サービスやツールによってテスト価格が異なります。しかし、中には無料で活用できるフリーツールもあります。自社で実施するテスト項目に応じて最適なツールを選ぶとよいでしょう。ここからは、一般的なペネトレーションテストの流れやその種類を解説します。

ペネトレーションテスト4種類の方法

ペネトレーションテストにおける攻撃・侵入方法は以下のとおりです。

- ■内部ペネトレーションテスト

- 攻撃者が、すでに内部へ侵入していることを想定したテスト

- ■外部ペネトレーションテスト

- 攻撃者が、外部から侵入することを想定したテスト

- ■ホワイトボックステスト

- システムの設計書やソースコードなどを把握したうえで、脆弱性を見つけるテスト

- ■ブラックボックステスト

- システムに関する情報を、検査者に教えず調査するテスト

攻撃のシナリオにあわせ、実施するテストを決定します。複数のテストを組み合わせる場合もあります。

ペネトレーションテストの流れ

ペネトレーションテストは基本的に、準備・テスト・報告書作成の3ステップで行われます。

- 1.準備

- テストに必要な情報収集を行うため、システム・ネットワーク環境構成のヒアリングを実施。ログの取得・機密情報の保管状況を考慮してテストの範囲を決定し、それをもとに攻撃シナリオを作成する。

- 2.テスト

- 疑似攻撃を実施する。発見した脆弱性のうち、システムへの侵入といったリスクの高いものの洗い出しを行う。複数の攻撃を駆使し、目的を達成できるか判断するケースもある。

- 3.報告書

- テストの結果をもとに脆弱性や不備の分析を行い、その詳細や攻撃経路などを報告書にまとめる。

報告書の納品から期間を定めてサポートを提供したり、問題の見つかったシステムの再検査を有償で行ったりするベンダーもあります。

ペネトレーションツールやサービスでできること

それでは、ペネトレーションツールやサービスを導入すると、実際に何ができるようになるのでしょうか?ここでは、ツールやサービスでできることをまとめました。

脆弱性の発見と分析

ペネトレーションテストのツールやサービスを使用すると、システム内のさまざまな脆弱性を発見し、それらがシステム全体にどのような影響を及ぼすかを分析できます。ソフトウェアの欠陥や設定の誤り、最新のセキュリティパッチが適用されていないなど、幅広いパターンでのチェックが可能です。

専門的な知識と技術の活用

大前提として、ペネトレーションテストは高度な技術と専門知識を要します。自社での実施が困難な場合、テストを専門的に提供するセキュリティベンダーに依頼しましょう。企業のセキュリティを評価するための適切なスキルセットと知識を備えたプロが、実際の攻撃シナリオを模倣したテストを実施します。ペネトレーションテストのサービスを利用することで、自社では補えないレベルのテストが実現します。

ペネトレーションテストの自動化

ペネトレーションテストツールを導入することで、時間とコストを要する従来の手法に代わり、テストの自動化が可能です。これらのツールは、企業が自身のシステムを継続的に監視し、脆弱性を迅速に識別するのをサポートします。

実際の攻撃シナリオの模倣

攻撃者が使用するであろうテクニックを模倣することで、組織が実際のサイバー攻撃のシナリオにどのように対応するかを理解できます。これにより、防御策の有効性を確認し、必要に応じて改善策を講じることができます。

セキュリティポリシーの確認

組織のセキュリティポリシーが実際の脅威に対してどれだけ効果的であるかを評価します。ポリシーに準拠していないシステムやユーザーの行動を特定し、リスクを低減するための適切な手段を提案します。

リスクの優先順位付け

すべてのセキュリティリスクが同じというわけではないため、最も深刻な脆弱性から対処することが重要です。ペネトレーションテストでは、リスクの重要度にもとづいて優先順位を付け、リソースを効果的に配分できます。

セキュリティ意識の向上

ペネトレーションテストを通じて、組織全体のセキュリティ意識を高め、従業員が日々の業務で安全な行動を取るよう教育できます。これは、長期的なセキュリティ戦略の一環として非常に重要です。

ペネトレーションテストの実施でセキュリティ向上を目指そう

ペネトレーションテストはサイバー攻撃を疑似的に行い、システムの安全性を調査します。攻撃された際のリスク把握が目的で、セキュリティ強度の評価が可能です。また、ペネトレーションテストには4種類の方法があり、提供サービスやツールによって価格も異なります。自社のセキュリティレベルにあった最適なペネトレーションテストツールを選択し、セキュリティ向上に努めましょう。