ブルートフォースアタックとは

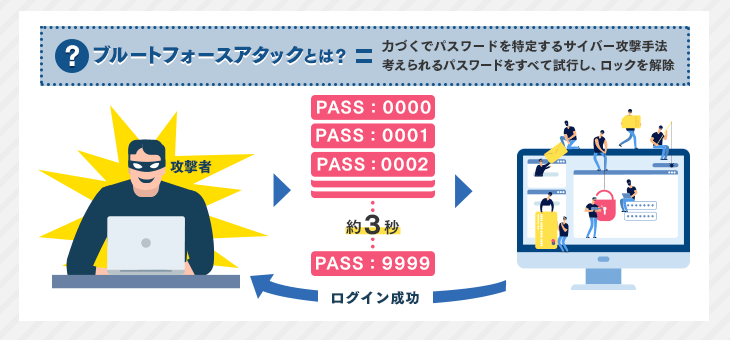

ブルートフォースアタックとは、力ずくでパスワードを特定してアカウント情報を奪取するサイバー攻撃の手法です。考えられるパスワードをすべて試行し、完全に合致する文字列を割り出します。ブルートフォース攻撃や、総当たり攻撃とも呼ばれます。

例えば、4桁の数字のパスワードがあるとしましょう。4つの桁にはそれぞれ0~9まで数字のうちどれかが入ります。つまり、10の4乗=1万とあるパターンのうち、どれかは必ず正解のパスワードです。

したがって、1万とおりのすべてを試せばいつかは確実に正解にたどり着くでしょう。人力で実施するのは困難ですが、コンピュータでは、1万とおりを約3秒程度で解読できるといわれています。

また、コンピュータによるブルートフォースアタックは、攻撃者に専門知識がなくても、専用のツールがあれば容易に実行できます。仕組みは単純ですが、確実性があり侮れない攻撃手法といえるでしょう。

ブルートフォースアタックによる被害

ブルートフォースアタックによってパスワードを破られると、どのような被害があるのでしょうか。

金銭的な被害

最近では、インターネットで金銭のやり取りも珍しくありません。ネットバンキングのアカウントを割り出せば、送金や出金といった処理が可能です。

また、クレジットカードを登録しているECサイトのアカウントにログインできれば、不正に買い物もできます。クレジットカード情報が売買され不正利用されるといった事例も発生しています。

情報漏えい

ビジネスにおいて、メールでファイルを送信する際には、ZIP暗号化などの方法が頻繁に採用されます。暗号化により、万が一宛先以外の人物にファイルが渡っても、開かれずに済みます。

ところが、暗号化ファイルのパスワードがブルートフォースアタックで特定されると、盗み見られる危険性が高まるでしょう。企業の機密情報や顧客の個人情報など、大切なデータが第三者に渡ってしまいます。

Webサイト・SNSの乗っ取り

Webサイトのログインパスワードが特定されると、サイトの情報を勝手に書き換えられる危険性があります。Webサイトで悪意ある情報が発信されてしまうと、攻撃者の仕業とは知らない一般のユーザーに被害が及ぶ可能性もあるでしょう。

SNSも乗っ取られると、攻撃者が発信する情報により、企業の社会的信頼を大きく損なう可能性があります。また、殺害予告など違法な発言をされると、罪を着せられる場合もあります。

自社のセキュリティ強化に適切な製品を知りたい方は、以下のボタンより無料で一括資料請求をしてください。

ブルートフォースアタックの対策

ブルートフォースアタックの被害を防ぐには、どのような対策を取ればよいのでしょうか。

パスワードの強化

ブルートフォースアタックは、すべてのパターンを試すことでパスワードを特定します。つまり、パターンが多いほど、特定にも時間がかかるでしょう。

例えば、4桁の英字によるパスワードは約3秒で特定されます。しかし同じ4桁でも、英字+数字にすると約2分かかります。さらに、4桁から倍の8桁にすると約50年かかり、特定される頃には情報の価値が失われているため安全といえるでしょう。ちなみに、10桁にすると約20万年を要するため、ほぼ特定不可能です。

このように、できるだけ長く(最低でも8桁以上)し、英字・数字・記号などを混ぜてパスワードの強化をしましょう。

ただし、パスワードの特定に要する時間はコンピュータの性能向上に伴って短縮する可能性があります。8桁以上のパスワードでも危険になるかもしれません。コンピューターの性能向上にあわせては、パスワードの強化を検討する必要があります。

ログインロック機能の設置

ログインロック機能とは、何回かパスワードを失敗するとアカウントがロックされる機能のことです。一度ロックされると、一定時間の経過を待つか、特別な処置を施さなければログインの再試行ができません。

何度もログインを試行するブルートフォースアタックには極めて有効な対策です。例えば、100万とおりのパターンを試すのに、5回失敗する度に3分間ロックされる場合、ロック時間だけで最大約60万分(=1万時間・1年以上)かかります。

ログイン端末の制限

社内システムやWebサイトなど、利用する人が限られる場合は、ログインできる端末の制限が有効です。また、端末だけではなく接続可能なIPアドレスの登録で、ブルートフォースアタック対策がさらに強化できるでしょう。

二段階認証の設定

二段階認証とは、ID・ログインパスワードと別の認証方法を組み合わせる方法です。指紋認証やスマートフォンに送られる認証コード、専用アプリによる認証などが多く採用されています。二段階認証をすれば、ブルートフォースアタックでパスワードを特定されても、不正ログインされることはありません。例えば、指紋認証と組み合わせていれば、本人の指紋がない限りログインできません。

国外からのアクセスを制限

ブルートフォースアタックは、海外から攻撃されることが多い傾向にあります。国内のみで事業展開している企業は、国外からのアクセス制限をおすすめします。ファイアウォールでは、国外のIPアドレスのフィルタリング設定が可能です。

サイバー攻撃対策製品の導入

ブルートフォースアタックによりパスワードを解読されても保護対策をしていれば、アクセスされません。万が一に備え、サイバー攻撃対策製品の導入をおすすめします。また、新しい脅威も世界中で日々発生しています。アップデートにより新しい脅威への対応ができる製品もあるため、サイバー攻撃対策製品の導入を検討しましょう。

まずは、人気のサイバー攻撃対策製品を知りたい方は、以下のボタンより最新のランキングをご覧ください。

ブルートフォースアタックに似た攻撃

ここでは、ブルートフォースアタックと似ているサイバー攻撃を紹介します。ブルートフォースアタックと組み合わさることで、より複雑な攻撃ができる場合もあるため、覚えておきましょう。

パスワードリスト攻撃

あらかじめリスト化したIDとパスワードを元に攻撃する手法です。リストは、過去に解読や漏えいしたデータを元に作成されているといわれています。ブルートフォースアタックと組み合わせて利用すれば、解読率の高い攻撃といえるでしょう。

リバースブルートフォース攻撃

パスワードとIDの文字列を組みあわせて、総当たり攻撃でログインします。特定のIDに対してパスワードを割り出すブルートフォースアタックと似ていますが、リバースブルートフォース攻撃は特定のターゲットへの攻撃ではありません。IDを変更しながらアクセスを試みて、不正ログインできるユーザーを探します。攻撃に使用するIDには、リストがあるといわれています。

ブルートフォースアタックを理解して適切な対策をしよう

ブルートフォースアタックは、パスワードのパターンをすべて試し不正ログインするサイバー攻撃です。攻撃をうけると、金銭的被害や情報漏えい、アカウント乗っ取りなどの被害があります。

ブルートフォースアタックの対策には、パスワードの強化やログイン制限、二段階認証、サイバー攻撃対策製品の導入が効果的です。自社にあった対策をして、セキュリティ強化をしましょう。