ISMS(情報セキュリティマネジメントシステム)とは

ISMSの概要を紹介します。

組織で情報セキュリティを管理していく仕組みのこと

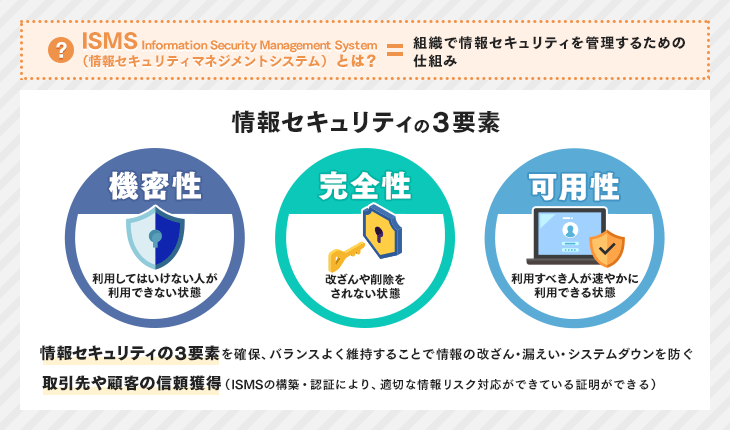

ISMS(Information Security Management System)は、日本語では「情報セキュリティマネジメントシステム」と訳されます。情報の機密性・完全性・可用性を維持し、絶えず改善を行うための仕組みです。

簡単にいうと、組織がもつ情報の外部流出を防ぐとともに、利用しやすい状態で情報を保護するための仕組みです。

社内の情報を守るためには、社員一人ひとりが心がけるだけではいけません。また、一部の専門家だけが理解している状態でも意味がありません。組織として情報を適切に管理できる体制を構築する必要があり、そのための仕組みがISMSです。

情報セキュリティ(3要素)の確保と維持が重要

ISMSでは、情報セキュリティの要素として以下の3つを定義しています。

- ■機密性

- 情報資産を利用してはいけない人が利用できない状態

- ■完全性

- 情報資産が改ざんや削除をされない状態

- ■可用性

- 情報資産を利用すべき人が速やかに利用できる状態

機密性と完全性は、第三者による不正利用や、削除・改ざんを防ぐための重要なセキュリティ要素です。しかし、機密性と完全性を求めるあまりセキュリティが強固になり、利用者が必要なときに必要な情報にアクセスできない状態に陥るのは問題でしょう。そこで重要な観点が可用性です。ISMSでは上記3つの要素をバランスよく維持することが求められます。

「ISO/IEC 27001」「JIS Q 27001」とは

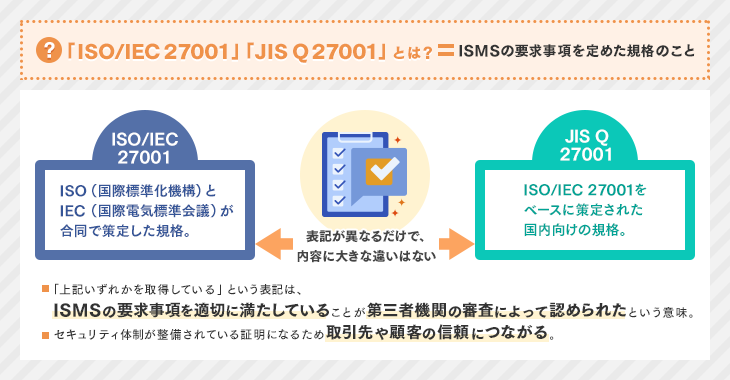

ISMSは、組織で情報セキュリティを管理していく仕組みですが、内容は組織によっても異なります。ISMSを構築・運用する際の基準として設けられたのが、以下で紹介する国際規格です。

- ■ISO/IEC 27001

- ISO(国際標準化機構)とIEC(国際電気標準会議)が合同で策定した規格。

- ■JIS Q 27001

- ISO/IEC 27001をベースに策定された国内向けの規格。

「ISO/IEC 27001」と「JIS Q 27001」は、ISMSの要求事項を定めた規格のことです。表記が異なるだけで、内容に大きな違いはありません。

要求事項とは、ISMSの取得・運用の際に守るべきルールのことです。ISMSにもとづいてセキュリティ環境を構築する際には、規格を守らなければなりません。

ちなみに、企業のHPなどで「ISO27001を取得しました」と書かれているのを見たことがある人も多いでしょう。これは、ISMSの要求事項を適切に満たしていることが、第三者機関の審査によって認められたという意味です。

ISMS認証を取得するメリット

ISMS認証の取得は、セキュリティ体制が整備されている証明になるため取引先や顧客の信頼につながります。ほかにもISMSの構築・運用には多くのメリットがあるので、以下紹介します。

- ■情報セキュリティの管理体制が整備

- 不正アクセスをはじめとしたサイバー攻撃を受けるリスクが下がります。

- ■内部統制

- 社内でセキュリティに関する意識を高めることで、従業員による情報漏えいなど、企業に内在するセキュリティリスクが下がります。

- ■職場環境の改善

- 情報を守るには情報を整理する必要があります。オフィスが物理的に整理整頓され、職場環境が改善します。

- ■業務効率化

- 情報セキュリティにおける可用性を確保することで情報の利用が円滑化し、業務が効率化します。

- ■問題発生時の原因究明と対策検討

- 情報を守るには業務に関するさまざまな記録をとる必要があります。問題が発生した際に原因を究明しやすくなり、対策へとつなげられます。

ISMSの取得を通じて、サイバー攻撃への備えを検討している情報システム部門の方は、「サイバー攻撃対策」の人気製品を見てみることもおすすめです。費用感や導入企業の口コミも確認できます。

「自社に合うサイバー攻撃対策製品を診断してみたい」、「どんな観点で選べばいいかわからない」という方向けの診断ページもあります。

簡単な質問に答えるだけで、最適なシステムを案内します。

無料で今すぐ利用できますので、下のリンクから診断を開始してください。

▶サイバー攻撃対策製品 おすすめ比較・無料診断

ISMS認証の取得・運用方法

先ほども少し触れましたが、ISMSの要求事項を適切に満たして第三者機関の審査を受けることで、ISMS認証を取得できます。

ISMS認証の取得までのおおまかな流れは以下のとおりです。

- 1.規格について理解する

- 2.自社の規定書やマニュアルなど(ISMS文書)を作成する

- 3.ISMS文書に則った運用の開始

- 4.内部監査

- 5.審査

ISMSの取得には、規格の内容をよく理解したうえでセキュリティ体制を構築しなくてはいけません。自社のみで対応する場合、構築に時間がかかるケースもあります。自社対応が難しい場合は、外部のコンサルティングを利用するのもよいでしょう。

また、ISMS取得後は運用を続ける必要があります。したがって、ISMS取得時には継続的な運用を踏まえて現実的な体制を構築しなければなりません。運用支援を手掛けているコンサルティング企業などが存在するため、相談してみるのもよいでしょう。

ISMSとPマークとの違い

ISMSと混同されがちなものにP(プライバシー)マークがあります。Pマークとは、個人情報の管理・運用が適切に行われていることをマークで示す制度のことです。個人との取引が主で個人情報を多く取り扱うBtoCビジネスにおいては取得が望ましいでしょう。

では、PマークとISMSの違いについて以下で解説します。

- ■ISMS

- 対象:企業全体または一部の組織で所有する情報資産全般

- 規格:ISO/IEC 27001・JIS Q 27001

- ■Pマーク

- 対象:企業全体で所有する個人情報

- 規格:JISQ15001

ISMSの対象が企業全体または一部の組織で所有する情報全般であるのに対し、Pマークの対象は企業全体で所有する個人情報です。ISMSは事業所や部署単体での認証も可能です。

Pマークは「JISQ15001」によって正しくPMSを構築・運用すると使用が認められます。ただし、ISMSには国際規格があるのに対し、「JISQ15001」は国内でしか使われません。

ISMSを構築して自社の情報を守ろう!

ISMSとは組織で情報セキュリティを管理するための仕組みです。情報セキュリティへの関心が高まりつつある現在、多くの企業が取得しています。自社の大切な情報を守れるとともに、対外的にアピールできるチャンスです。

ISMSを取得するには、要求事項を遵守して体制を構築し、第三者機関の審査を受ける必要があります。この機会に、本格的な体制構築を目指してはいかがでしょうか。